- Was bedeutet Cloud-Sicherheit?

- Cloud-Sicherheit im Fokus: Chancen und Herausforderungen

- Perspektiven von Cloud-Sicherheit

- Herausforderungen der Cloud-Sicherheit

- Cloud-Computing-Sicherheit: Die wichtigsten Maßnahmen

- DSGVO: Fokus auf Compliance-Infrastruktur

- Lösungen zur Erfüllung gesetzlicher Anforderungen bei Cloud-Computing-Diensten

- Die Zukunft der Cloud-Sicherheit

- Fazit

Vor ungefähr acht Jahren herrschte bei zahlreichen Führungskräften von Unternehmen sowie in technischen Abteilungen eine skeptische Haltung gegenüber Cloud-Infrastrukturen. Diese Skepsis resultierte aus Bedenken bezüglich Cloud-Computing-Sicherheit und Geschäftskontinuität. Die damaligen Informationssysteme und IT-Architekturen waren nicht auf die aufkommenden Trends im Bereich der Cloud-Infrastrukturen vorbereitet.

Im Verlauf der letzten Jahre konnten die Anbieter von Cloud-Diensten eindrucksvoll unter Beweis stellen, dass ihre Services und Infrastrukturen weitaus zuverlässiger sind als viele On-Premise-Lösungen. Selbst bei größeren Ausfällen erwiesen sich die Cloud-Angebote als stabiler. Um Sicherheitsbedenken zu begegnen, haben die Anbieter vielfältige neue Services eingeführt. Zudem wurden neue Tools entwickelt, die dabei unterstützen, bestehende Informationssysteme und Datenbanken erfolgreich in die Cloud zu migrieren und anzupassen.

Was bedeutet Cloud-Sicherheit?

Die Mehrheit der Kunden bevorzugt Cloud-Plattformen von führenden Anbietern wie AWS, GCP und Azure. Viele namhafte Unternehmen betrachten diese als zusätzliche Ressourcen zu ihren bereits vorhandenen lokalen Informationssystemen. Um die Hauptkriterien für ihre Auswahl zu ermitteln, haben wir eine Analyse der Präferenzen unserer Kunden in Bezug auf verschiedene Top-Plattformen durchgeführt.

Zum Beispiel hat sich einer unserer Kunden aus der Schweiz für Azure entschieden, aufgrund der physischen Präsenz, da die Verarbeitungsanforderungen in diesem Land sehr streng sind.

Viele Kunden sehen sich vor allem mit den gesetzlichen Bestimmungen auf lokaler Ebene konfrontiert, die Beschränkungen für die Verarbeitung und Speicherung von Informationen vorschreiben. Es gibt Situationen, in denen ein Kunde auf vielen Märkten präsent ist und die Einhaltung der Informationssicherheitsgesetze mehrerer Länder erforderlich wird.

Ein komplexer Fall entstand, als einer unserer Kunden ein globales Geschäft aufbaute und in Amerika, Europa und Australien präsent war. Die geografische Verfügbarkeit von AWS ermöglichte eine präzise Partitionierung der Datenbank und die Erfüllung der Anforderungen der örtlichen Regulierungsbehörden an jedem Standort.

In unserem Analyserahmen haben wir drei AWS-Regionen – New York, Frankfurt und Sydney – für die Speicherung personenbezogener Daten ausgewählt. Die Anwendung wurde in diesen Regionen gemeinsam genutzt und so konfiguriert, dass regionale DBMS für die Speicherung personenbezogener Daten verwendet wurden.

Cloud-Sicherheit im Fokus: Chancen und Herausforderungen

Cloud-Computing bietet eine Vielzahl von Vorteilen, darunter Kosteneinsparungen, gesteigerte Effizienz und nahtlose Skalierbarkeit. Gleichzeitig birgt es jedoch neue Sicherheitsherausforderungen. Im Gegensatz zu traditionellen lokalen Infrastrukturen werden in der Cloud Ressourcen von mehreren Benutzern gemeinsam genutzt, was das Potenzial für Sicherheitsverletzungen erhöht. Das Modell der geteilten Verantwortung, bei dem der Cloud-Anbieter für die Sicherheit der Infrastruktur verantwortlich ist, während der Kunde für die Sicherheit seiner Daten und Anwendungen zuständig ist, stellt eine weitere Komplexität in puncto Sicherheit dar.

Mit Unternehmen, die zunehmend auf Cloud-Computing für die Speicherung, Verarbeitung und Verwaltung ihrer Daten und Anwendungen setzen, gewinnen die Chancen und Herausforderungen der Cloud-Sicherheit an Bedeutung. Im Folgenden wird ein Überblick über verschiedene Aspekte gegeben:

Perspektiven von Cloud-Sicherheit

Skalierbarkeit

Cloud-Sicherheit ermöglicht die Skalierung von Sicherheitsmaßnahmen nach Bedarf. Unternehmen können dadurch ihre Sicherheitsressourcen flexibel erweitern oder reduzieren, was die Kosten senkt und die Effizienz steigert.

Kosteneffizienz

Cloud-Sicherheit eliminiert die Notwendigkeit umfangreicher Vorabinvestitionen in Hardware, Software und Infrastruktur. Unternehmen können Sicherheitsdienste auf Abonnementbasis nutzen und dadurch ihre Investitionsausgaben reduzieren.

Zugänglichkeit

Cloud-Sicherheit ermöglicht autorisierten Benutzern den sicheren Zugriff auf Daten und Anwendungen von überall aus und mit jedem mit dem Internet verbundenen Gerät.

Kollaborative Sicherheit

Cloud-Sicherheit ermöglicht es Unternehmen, Ressourcen zu bündeln und Wissen auszutauschen, was die Kooperation in Sicherheitsfragen fördert. Dadurch können Unternehmen von den Erfahrungen anderer lernen, Bedrohungsdaten austauschen und gemeinsam auf neue Gefahren reagieren.

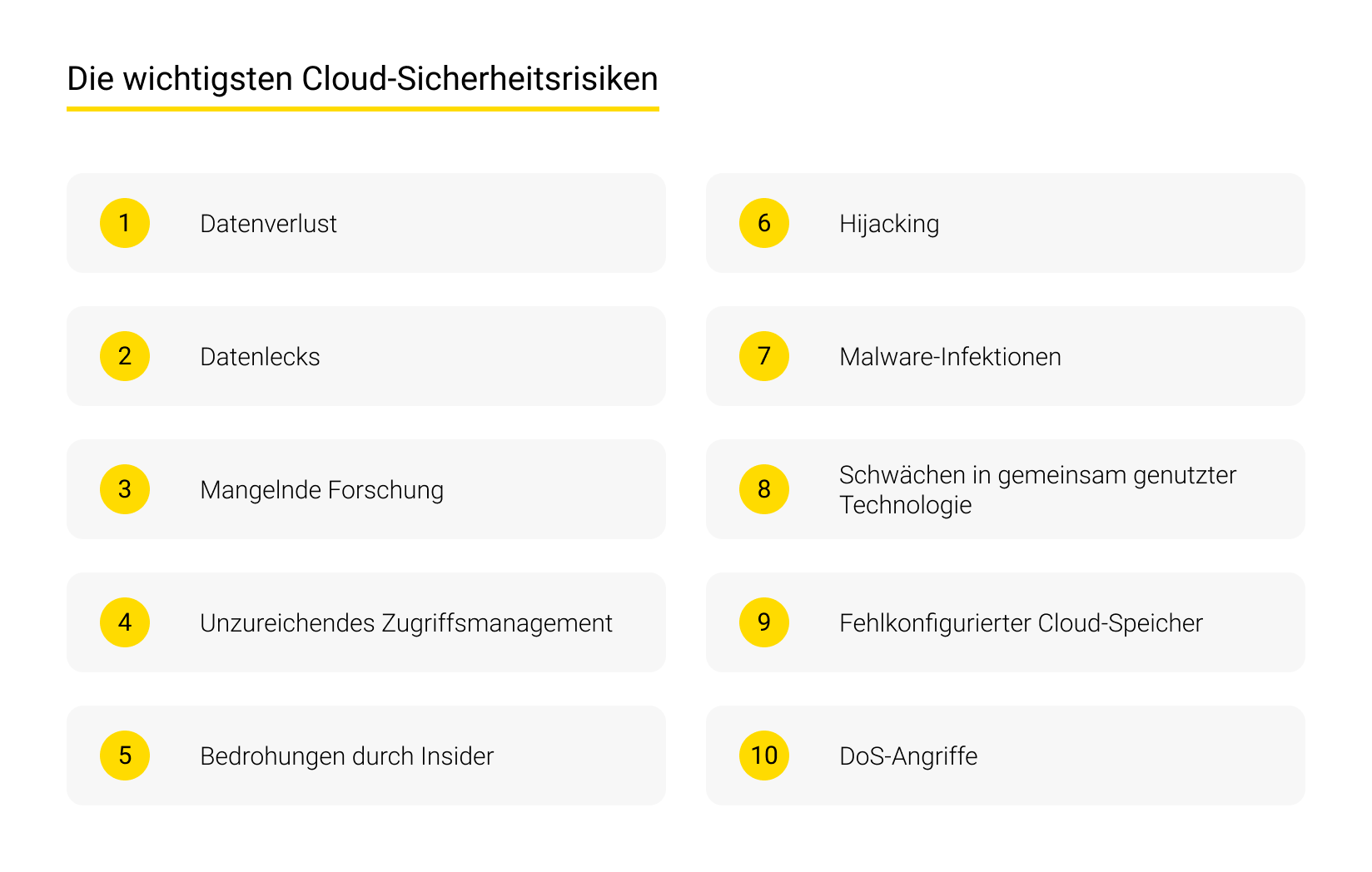

Herausforderungen der Cloud-Sicherheit

Datenschutzverletzungen und unbefugter Zugriff

Die Speicherung sensibler Daten in der Cloud, auch als Cloud-Migration bekannt, wirft Fragen bezüglich Datenschutzverletzungen und unbefugten Zugriffs auf. Cloud-Dienstleister müssen robuste Sicherheitsprotokolle implementieren, um Daten vor unautorisiertem Zugriff zu schützen und die Privatsphäre ihrer Kunden zu wahren.

Einhaltung von Vorschriften und Gesetzen

In verschiedenen Branchen gelten spezielle Vorschriften und Compliance-Anforderungen in Bezug auf die Datensicherheit, wie beispielsweise im Gesundheitswesen oder im Finanzsektor. Die Einhaltung dieser Anforderungen bei der Nutzung von Cloud-Diensten kann anspruchsvoll sein, da Unternehmen sicherstellen müssen, dass ihr Cloud-Anbieter die jeweiligen Vorschriften erfüllt.

Fehlende Kontrolle

Wenn ein Unternehmen auf einen externen Cloud-Anbieter verlässt, verringert sich seine Kontrolle über die Sicherheitsmaßnahmen. Es muss darauf vertrauen, dass der Anbieter angemessene Sicherheitskontrollen und -protokolle effektiv implementiert.

Risiken der Mehrfachnutzung

In einer mandantenfähigen Cloud-Umgebung, in der mehrere Benutzer dieselbe Infrastruktur teilen, besteht das Risiko eines unbefugten Zugriffs auf die Daten anderer Benutzer. Dienstanbieter müssen über robuste Isolierungsmechanismen verfügen, um Datenverluste zu verhindern und die Sicherheit der Informationen der einzelnen User zu gewährleisten.

Die Cloud-Sicherheit bietet zwar insgesamt viele Vorteile, stellt Unternehmen jedoch auch vor Herausforderungen, die sie bewältigen müssen, um den Schutz ihrer Daten und Anwendungen in einer zunehmend vernetzten und Cloud-basierten Umgebung sicherzustellen.

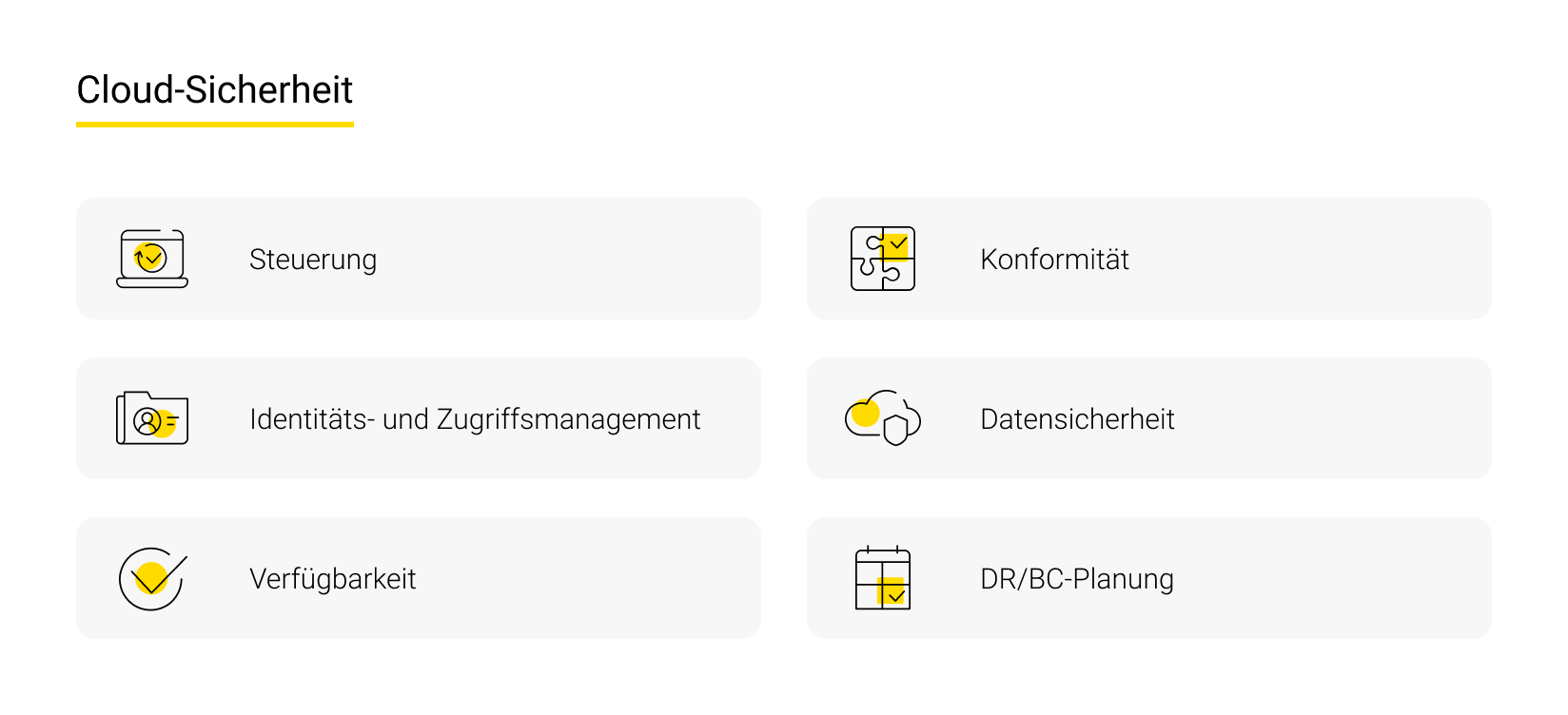

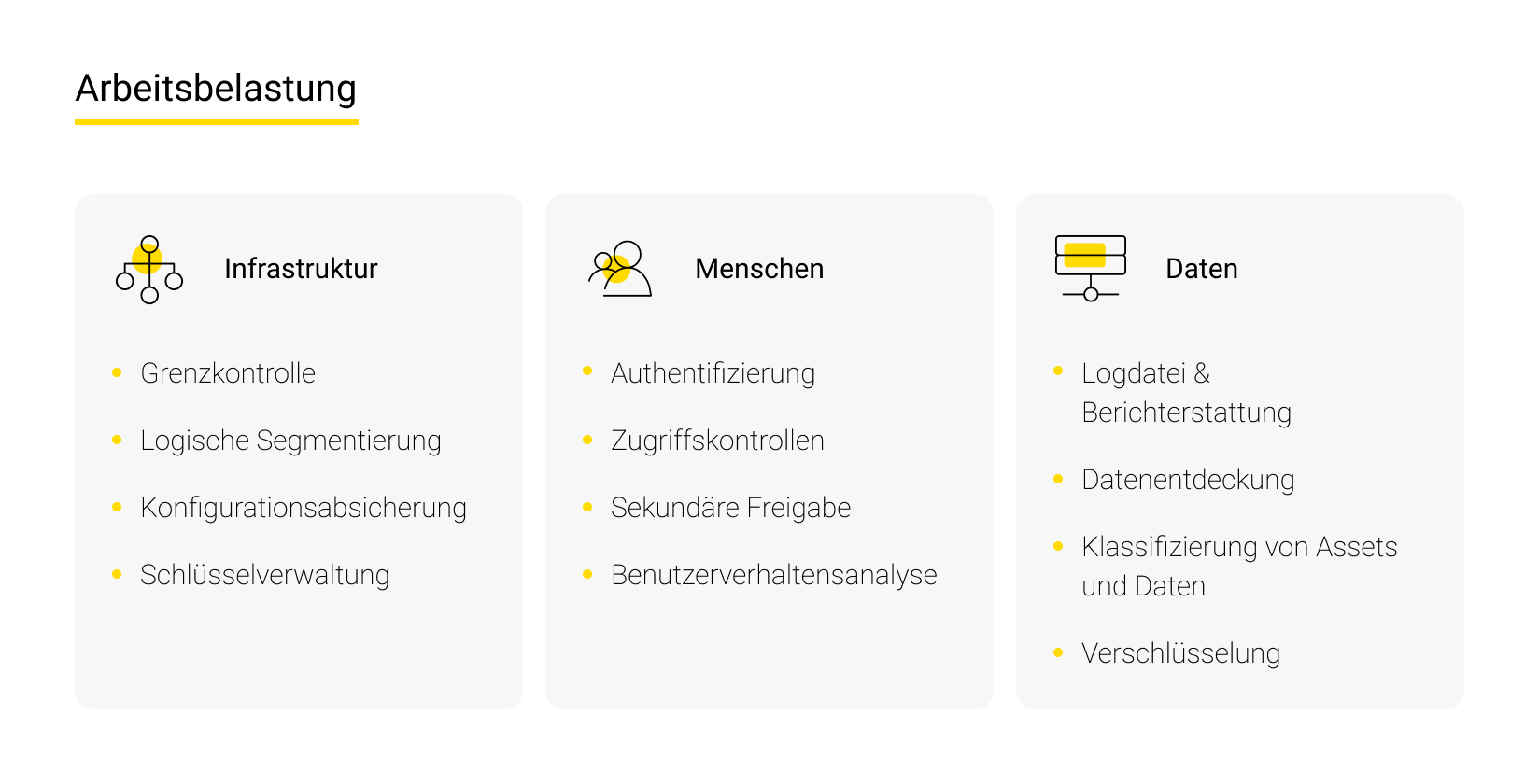

Cloud-Computing-Sicherheit: Die wichtigsten Maßnahmen

Die Umsetzung solider Sicherheitsmaßnahmen ist entscheidend, um Risiken zu mindern und Daten in der Cloud zu schützen. Im Folgenden sind wichtige Schritte aufgeführt, die sowohl Einzelpersonen als auch Organisationen unternehmen können:

Auswahl eines vertrauenswürdigen Cloud-Anbieters

Wählen Sie einen vertrauenswürdigen Cloud-Anbieter aus, der für seine robusten Sicherheitspraktiken und Compliance-Standards bekannt ist. Beachten Sie dabei Faktoren wie Verschlüsselung, Zugangskontrollen und Protokolle für die Reaktion auf Vorfälle.

Einführung strikter Zugangskontrollen

Verwenden Sie eine mehrstufige Authentifizierung, sichere Passwörter und rollenbasierte Zugriffskontrollen, um sicherzustellen, dass nur befugte Personen auf sensible Daten zugreifen können. Überprüfen Sie regelmäßig die Zugriffsrechte von ehemaligen Mitarbeitern und Dritten und entziehen Sie diese bei Bedarf.

Verschlüsselung sensibler Daten

Die Verschlüsselung von Daten im Ruhezustand und während der Übertragung bietet eine zusätzliche Sicherheitsebene und macht sie für Unbefugte unlesbar. Verwenden Sie gängige Verschlüsselungsalgorithmen, um sensible Daten zu schützen.

Regelmäßige Aktualisierung und Patching der Systeme

Halten Sie alle Software und Systeme mit den aktuellsten Sicherheitspatches auf dem neuesten Stand, um potenzielle Schwachstellen zu beheben. Während sich Cloud-Dienstleister normalerweise um die Aktualisierung der Infrastruktur kümmern, liegt es in Ihrer Verantwortung, sicherzustellen, dass Ihre Anwendungen und Daten gepatcht und sicher sind.

Überwachung und Protokollierung von Aktivitäten

Implementieren Sie robuste Protokollierungsmechanismen, um Benutzeraktivitäten, Zugriffsversuche und mögliche Sicherheitsvorfälle zu überwachen. Analysieren Sie die Protokolle regelmäßig, um abnormale Muster zu erkennen und unverzüglich zu reagieren.

Datensicherung

Führen Sie regelmäßige Datensicherungen durch, um sicherzustellen, dass Informationen im Falle eines Sicherheitsvorfalls oder Datenverlusts schnell und effizient wiederhergestellt werden können. Erwägen Sie die Möglichkeit von Backups in unterschiedlichen geografischen Regionen, um die Ausfallsicherheit zu erhöhen.

DSGVO: Fokus auf Compliance-Infrastruktur

Anhand der Datenschutz-Grundverordnung betrachten wir die zentralen Bereiche, die bei der Entwicklung einer Infrastruktur zur Erfüllung der Anforderungen im Fokus stehen sollten:

Territorialer Geltungsbereich

Die Feststellung, ob die Datenschutz-Grundverordnung auf die unternehmerischen Tätigkeiten zutrifft, ist entscheidend, um die Einhaltung der Verpflichtungen sicherzustellen.

Rechte der betroffenen Personen

Die Datenschutz-Grundverordnung erweitert die Rechte der betroffenen Personen in vielfacher Hinsicht. Es ist wichtig sicherzustellen, dass Sie in der Lage sind, die Rechte der betroffenen Personen bei der Verarbeitung Ihrer personenbezogenen Daten zu berücksichtigen.

Benachrichtigung bei Datenschutzverletzungen

Als Verantwortlicher für die Datenverarbeitung muss ein Unternehmen Datenschutzverletzungen umgehend an die Datenschutzbehörden melden. Die Meldung muss in jedem Fall innerhalb von 72 Stunden nach Feststellung des Verstoßes erfolgen.

Datenschutzbeauftragter

Es kann notwendig sein, einen Datenschutzbeauftragten zu benennen, der die Datensicherheit und andere Belange im Zusammenhang mit der Verarbeitung personenbezogener Daten überwacht.

Datenschutz-Folgenabschätzung

In manchen Situationen muss eine Bewertung durchgeführt und ein Bericht an die DSFA-Aufsichtsbehörde übermittelt werden.

Vereinbarung zur Datenverarbeitung

Um der DSGVO zu entsprechen, kann ein Auftragsverarbeitungsvertrag erforderlich sein, insbesondere wenn personenbezogene Daten außerhalb des Europäischen Wirtschaftsraums übermittelt werden.

Lösungen zur Erfüllung gesetzlicher Anforderungen bei Cloud-Computing-Diensten

Es ist wichtig zu beachten, dass nicht alle Dienste von Cloud-Anbietern den Anforderungen der Aufsichtsbehörden genügen. In solchen Fällen kann die Situation äußerst komplex werden. Selbst mit einem erfahrenen technischen Team ist es oft schwierig, alle Nuancen zu erkennen und eine Infrastruktur zu schaffen, die den Datenschutzvorschriften entspricht. Beispielsweise bieten bekannte Dienste wie ECS und EKS keine automatische Datenverschlüsselung. Dies kann die Nutzung containerisierter Anwendungen sowie die potenziellen Vorteile der Cloud-Anbieter erschweren.

Das bedeutet nicht, dass die Nutzung dieser Dienste unmöglich ist. Es erfordert vielmehr eine korrekte Nutzung und möglicherweise alternative Methoden, um die Datenverschlüsselung zu gewährleisten. Alternativ sollten diese Dienste möglicherweise nur ergänzend zur Kern-Datenverarbeitung genutzt werden.

Dies ist nur ein kleines Beispiel. Heutzutage gibt es viel mehr Dienste und natürlich auch Geschäftsanforderungen, so dass viele weitere Anforderungen erfüllt werden müssen: HIPAA, PCI-DSS, ISO 27017, ISO 27018.

Die Analyse von Unternehmensinfrastrukturen zeigt, dass jedes zweite Unternehmen mit einer unabhängig entwickelten Infrastruktur Probleme bei der Einhaltung der Vorschriften hat. Um das erforderliche Maß an Datensicherheit zu gewährleisten, vertiefen sich heutzutage Cloud-Sicherheit-Ingenieure in die Kernprozesse der Kunden, um ein umfassendes Verständnis zu entwickeln. Sie ermitteln, welche Anforderungen der Kunde für seine Geschäftstätigkeit hat und wie er die Geschäftskontinuität gewährleisten kann.

Normalerweise veranschaulichen Standards und Anforderungen die allgemeine Natur der Herausforderungen, die wir angehen müssen. Sie bieten jedoch keine detaillierten Lösungsansätze. Die von den Anbietern bereitgestellten Dienste adressieren diese Herausforderungen lediglich in begrenztem Umfang.

Die Zukunft der Cloud-Sicherheit

Mit der kontinuierlichen technologischen Cloud-Entwicklung werden auch die Herausforderungen und Lösungsansätze im Bereich der Cloud-Sicherheit verstärkt. Bereits heute kommen Technologien wie maschinelles Lernen und künstliche Intelligenz zum Einsatz, um Sicherheitsbedrohungen in Echtzeit zu erkennen und abzuwehren. Zusätzlich betonen verschärfte Vorschriften wie die Datenschutz-Grundverordnung und der California Consumer Privacy Act (CCPA) die wachsende Bedeutung von Datenschutz und Privatsphäre. Es ist von essenzieller Bedeutung, dass sowohl Einzelpersonen als auch Unternehmen sich kontinuierlich über die sich wandelnden Sicherheitspraktiken informieren und mit den neuesten Tools und Techniken vertraut machen.

Die Zukunft der Cloud-Sicherheit wird voraussichtlich sowohl vor Herausforderungen stehen als auch vielversprechende Entwicklungen bieten. Mit der zunehmenden Verbreitung von Cloud-Computing und dem Anstieg von Cyber-Bedrohungen gewinnen Unternehmen immer mehr Bewusstsein dafür, wie sie ihre Daten schützen und eine sichere Cloud-Umgebung aufrechterhalten können. Im Folgenden sind einige entscheidende Aspekte aufgeführt, die die künftige Entwicklung der Cloud-Sicherheit beeinflussen werden:

Verbesserter Datenschutz

Angesichts der zunehmenden Zahl von Datenschutzverletzungen müssen die Anbieter von Cloud-Diensten ihre Sicherheitsmaßnahmen zum Schutz der Kundendaten ständig verbessern. Fortschrittliche Verschlüsselungstechniken, Tools zur Verhinderung von Datenverlusten (DLP) und eine sichere Schlüsselverwaltung werden auch in Zukunft entscheidend für den Schutz sensibler Daten sein.

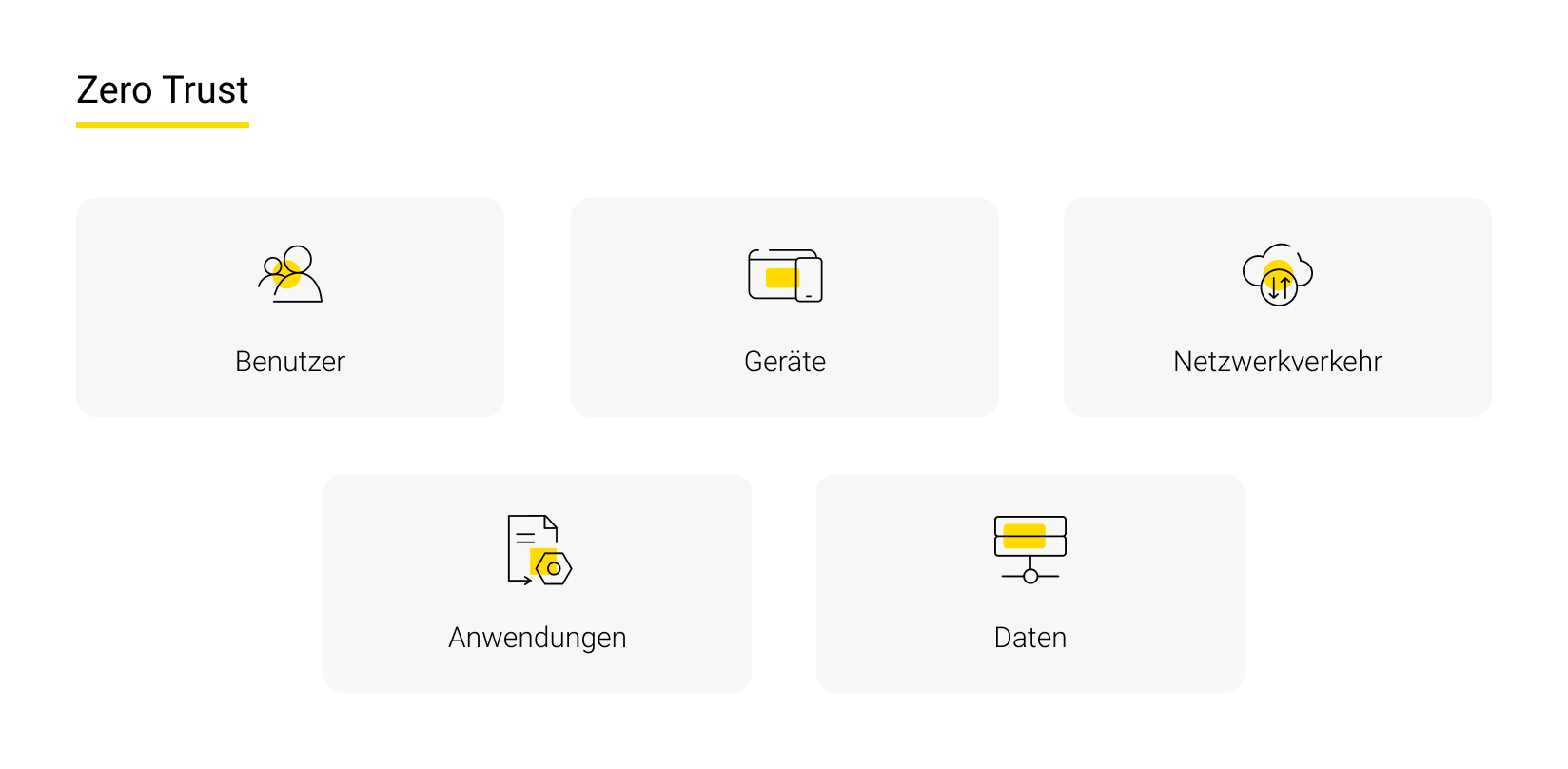

Zero-Trust-Architektur

Das Konzept des „Zero Trust“, welches besagt, dass kein Benutzer oder Gerät von Natur aus vertrauenswürdig sein sollte, gewinnt in der Cloud-Sicherheit zunehmend an Relevanz. Dieser Ansatz setzt auf gründliche Identitätsüberprüfung, Zugriffskontrollen und robuste Authentifizierungsmechanismen, um sicherzustellen, dass ausschließlich autorisierte Personen Zugriff auf Cloud-Ressourcen haben.

Container-Sicherheit

Die Nutzung von Container-Technologien wie Docker und Kubernetes hat sich in Cloud-Implementierungen mittlerweile stark verbreitet. Daher wird die Absicherung von Containern und den zugehörigen Container-Orchestrierungsplattformen von großer Bedeutung sein. Es ist essenziell, spezifische Sicherheitslösungen für Container zu implementieren und Schwachstellenanalysen durchzuführen, um das Risiko zu minimieren.

Cloud-native Sicherheitstools

Herkömmliche Sicherheitstools sind für Cloud-Umgebungen nicht immer gut geeignet. Daher wird die Zukunft der Cloud-Sicherheit in der Entwicklung und Einführung von Cloud-nativen Sicherheitstools liegen, die Bedrohungen in Echtzeit effektiv überwachen, erkennen und darauf reagieren können, indem sie Cloud-spezifische Funktionen und APIs nutzen.

Künstliche Intelligenz und maschinelles Lernen

Künstliche Intelligenz und maschinelles Lernen werden in der Cloud-Sicherheit eine entscheidende Rolle spielen. Diese Technologien sind in der Lage, Muster zu erkennen, große Datenmengen zu analysieren und Anomalien aufzudecken. Plattformen für KI-gestützte Bedrohungsintelligenz können proaktive Verteidigungsmechanismen bieten, indem sie kontinuierlich aus sich weiterentwickelnden Bedrohungsszenarien lernen.

Compliance und Datenschutzbestimmungen

Mit zunehmender Verschärfung von Datenschutzvorschriften wie der Datenschutz-Grundverordnung und dem California Consumer Privacy Act sind Cloud-Service-Anbieter dazu angehalten, die Einhaltung dieser Vorschriften sicherzustellen. Eine strikte Umsetzung von Datenschutzmaßnahmen und die Förderung einer robusten Datenverwaltung sind von entscheidender Bedeutung, um rechtliche Folgen zu vermeiden.

Gemeinsame Sicherheitsmaßnahmen

Die Kooperation zwischen Cloud-Service-Anbietern, Kunden und Sicherheitsanbietern gewinnt zunehmend an Bedeutung. Durch den Informationsaustausch über Bedrohungen, die Anwendung bewährter Branchenpraktiken und regelmäßige Sicherheitsbewertungen wird ein gemeinsames Sicherheitsökosystem gefördert, um den sich wandelnden Bedrohungen effektiv entgegenzuwirken.

Automatisierung und DevSecOps

Die Einbindung von Sicherheitsprinzipien in DevOps-Prozesse (bekannt als DevSecOps) wird immer mehr an Relevanz gewinnen. Die Automatisierung von Sicherheitsaufgaben, kontinuierliche Sicherheitstests und die frühe Integration von Sicherheitsaspekten in den Softwareentwicklungszyklus werden dazu beitragen, dass Cloud-Anwendungen und -Infrastrukturen von Grund auf sicher sind.

Die Zukunft der Cloud-Computing-Sicherheit erfordert daher einen umfassenden Ansatz, der fortschrittliche Technologien, strikte Vorschriften, kooperative Bemühungen und vorbeugende Maßnahmen zur Sicherung sensibler Daten und zum Schutz von Cloud-Umgebungen vor aufkommenden Bedrohungen vereint.

Fazit

Es ist von großer Bedeutung, sowohl die unternehmensinternen Prozesse als auch die Anwendungen anzupassen. Es ist wichtig zu erkennen, dass die bloße Erfüllung der Anforderungen nicht zwangsläufig zu einem sicheren System führt. Ein integrierter Ansatz für den Schutz der Infrastruktur, der Informationssysteme und des Unternehmens als Ganzes ist erforderlich. Denn neben der Absicherung der Daten gilt es auch das geistige Eigentum und den Ruf des Unternehmens zu wahren.

Die Cloud-Computing-Sicherheit ist von enormer Bedeutung und darf keinesfalls vernachlässigt werden. Trotz der vielfältigen Vorteile der Cloud ist es entscheidend, die Sicherheit der eigenen Daten stets im Blick zu behalten. Durch die Auswahl vertrauenswürdiger Anbieter, die Implementierung robuster Zugangskontrollen und Verschlüsselung, regelmäßige Systemaktualisierungen, Überwachung von Aktivitäten und die Einhaltung bewährter Praktiken können sowohl Einzelpersonen als auch Unternehmen die Cloud-Sicherheit erheblich verbessern. Eine kontinuierliche Innovation, Zusammenarbeit und fundiertes Wissen sind dabei unverzichtbar, um die Daten in der digitalen Welt angemessen zu schützen.